微软修补被频繁利用的Windows 0 day漏洞

编辑:萝卜家园官网 2021-09-26 来源于:网络

在 9 月的 Patch Tuesday 发布的一系列安全补丁中,微软发布了 66 个 CVE 的补丁,其中三个被列为微软四级划分系统中的重大 ( critical ) 等级,这三个之中一个名为 Windows MSHTML 的 0day 漏洞已经受到了近两周的积极攻击。

另一个 bug 被列为公开已知但尚未被利用。Immersive Labs 的网络威胁研究主管 Kevin Breen 观察到,只有一个 CVE 在野外受到积极攻击。

这些漏洞存在于 Microsoft Windows 和 Windows 组件、Microsoft Edge(Chromium、iOS 和 Android)、Azure、Office 和 Office 组件、SharePoint Server、Microsoft Windows DNS 和适用于 Linux 的 Windows 子系统中。

这次修补的 66 个新 CVE 中,三个被评为重大(Critical),62 个被评为重要(Important),一个被评为中等(Moderate)。

在 2021 年的过去 9 个月中,这是微软第 7 个次修补不到 100 个 CVE 补丁,这与 2020 年形成鲜明对比,当时雷德蒙德花费了 8 个月的时间每月发布超过 100 个 CVE 补丁。但是,正如零日计划所指出的那样,虽然漏洞的总数较少,但严重性评级却有所上升。

一些观察家认为,本月的补丁优先级最高的是修复 cve-2020-40444:微软 MSHTML(Trident)引擎上的一个重要漏洞,在 CVSS 等级上的评分为 8.8(满分 10 分)。

在 9 月 7 日披露的消息中,研究人员开发了许多概念验证(PoC)漏洞,表明利用它是多么简单,而且攻击者一直在分享有关利用的指南。

受到积极攻击:CVE-2021-40444

自从这个严重的、易于利用的漏洞受到主动攻击以来,已经将近两周了,距攻击者分享执行漏洞利用的蓝图也已经将近一周了。

微软上周表示,该漏洞可能让攻击者 " 制作一个恶意 ActiveX 控件,供托管浏览器渲染引擎的 Microsoft Office 文档使用 ",然后 " 攻击者必须说服用户打开恶意文档。" 不幸的是,恶意宏攻击继续盛行:例如,在 7 月,Microsoft Excel 的老用户成为恶意软件活动的目标,该活动使用新型恶意软件混淆技术禁用恶意宏警告并传播 ZLoader 木马。

攻击者需要说服用户打开包含漏洞利用代码的特制 Microsoft Office 文档。

Tenable 的研究工程师 Satnam Narang 通过电子邮件指出,有警告称此漏洞将被纳入恶意软件有效 payload 并用于传播勒索软件:有充分的理由将该补丁放在优先列表顶部。

Narang 告诉 Threatpost:" 目前还没有迹象表明这种情况已经发生,但随着补丁的发布,组织应该优先考虑尽快更新他们的系统。"

上周三,也就是 9 月 8 日,英国时尚零售商 Arcadia Group 安全运营中心负责人、微软前任高级威胁情报分析师 Kevin Beaumont 指出,该漏洞已经存在了大约一周或更长时间。

更糟的是,上周四,也就是 9 月 9 日,威胁行为者开始分享 Windows MSHTML 0day 漏洞利用方法和 PoCs。BleepingComputer 尝试了一下,发现这些指南 " 简单易懂并允许任何人创建他们自己的漏洞利用版本 "," 包括用于分发恶意文档和 CAB 文件的 Python 服务器。"

该出版物花了 15 分钟的时间来重新创建漏洞利用。

一周前,也就是 9 月 7 日,星期二,微软和网络安全和基础设施安全局(CISA)敦促缓解远程代码执行(RCE)漏洞,该漏洞存在于所有现代 Windows 操作系统中。

上周,该公司没有过多提及 MSHTML(又名 Trident)中的漏洞,它是自 20 多年前 Internet Explorer 首次亮相以来内置于 Windows 中的 HTML 引擎,它允许 Windows 读取和显示 HTML 文件。

然而,微软确实表示,它知道有针对性的攻击试图通过特制的 Microsoft Office 文档来利用它。

尽管当时还没有针对该漏洞的安全更新可用,但 MIcrosoft 还是继续披露了它,并发布了旨在帮助防止漏洞利用的缓解措施。

不能缓解的缓解措施

该漏洞被跟踪为 CVE-2021-40444,其严重程度足以使 CISA 发送建议提醒用户和管理员,并建议他们使用微软推荐的缓解措施和解决方法——缓解措施试图通过在 Windows 资源管理器中。

不幸的是,这些缓解措施被证明并非万无一失,因为包括 Beaumont 在内的研究人员设法修改了漏洞利用,使其不使用 ActiveX,从而有效地绕过了 Microsoft 的缓解措施。

The Zero Day Initiative 表示,目前最有效的防御是 " 应用补丁并避免您不希望收到的 Office 文档。"

请务必仔细检查并安装您的设置所需的所有补丁:针对特定平台有很长的更新列表,别让你的保护层过于单薄。

此 bug 的发现归功于 MSTIC 的 Rick Cole;Mandiant 的 Bryce Abdo、Dhanesh Kizhakkinan 和 Genwei Jiang 和来自 EXPMON 的 Haifei Li。

最严重 Bug

CVE-2021-38647:开放管理基础设施中的一个高危的远程代码执行(RCE)漏洞,最严重的 bug ——或者至少是严重性评级最高的 bug,CVSS 得分为 9.8。

OMI:一个开源项目,旨在进一步开发 DMTF CIM/WBEM 标准的生产质量实现。

Zero Day Initiave 解释说:" 此漏洞不需要用户交互或权限,因此攻击者只需向受攻击的系统发送特制的消息即可在受攻击的系统上运行他们的代码。" 这使其具有高优先级:ZDI 建议 OMI 用户快速测试和部署它。

还有更多 PrintNightmare 补丁

微软还修补了 Windows Print Spooler 中的三个提权漏洞(CVE-2021-38667、CVE-2021-38671 和 CVE-2021-40447),都被评为重要(important)。

这是继 6 月份 PrintMonthmary 被披露后,针对 Windows 打印后台处理程序缺陷的一系列补丁中的三个最新补丁。这可能不会是游行中的最后一个补丁:Tenable 的 Narang 告诉 Threatpost," 研究人员继续寻找利用 Print Spooler 的方法 ",并且该公司希望 " 继续在该领域进行研究 "。

在今天的三个修补程序中,只有一个 CVE-2021-38671 被评为 " 更有可能被利用 "。无论如何,组织应该优先修补这些缺陷,因为 " 它们对于后漏洞利用阶段的攻击者来说非常有价值。"

更多 " 更有可能被利用 "

Immersive 的 Breen 告诉 Threatpost,Windows 通用日志文件系统驱动程序中的三个本地提权漏洞(CVE-2021-36955、CVE-2021-36963、CVE-2021-38633)也值得注意,它们都被列为 " 更有可能被利用。"

布林通过电子邮件说:" 本地 priv-esc 漏洞是几乎所有成功网络攻击的关键组成部分,特别是对于勒索软件运营商等滥用此类漏洞以获得最高访问级别的人来说。"" 这使他们能够禁用防病毒软件、删除备份,并确保他们的加密程序可以访问最敏感的文件。"

一个明显的例子出现在 5 月份,当时发现数亿戴尔用户面临内核权限漏洞的风险。这些漏洞潜伏了 12 年未公开,可能允许攻击者绕过安全产品、执行代码并转移到网络的其他部分进行横向移动。

微软周二修补的三个漏洞并非遥不可及,这意味着攻击者需要通过其他方式实现代码执行。其中一种方式是通过 CVE-2021-40444。

另外两个漏洞—— CVE-2021-38639 和 CVE-2021-36975,都是 Win32k 权限提升漏洞——也被列为 " 更有可能被利用 " 漏洞,并且涵盖了所有受支持的 Windows 版本。

Breen 说,特权升级漏洞的严重性风险没有 RCE 漏洞那么高,但 " 这些本地漏洞可能是有经验的攻击者在后漏洞利用阶段的关键。"" 如果你能在这里阻止他们,你就有可能大大限制他们的损害。"

他补充说," 如果我们假设一个确定的攻击者能够通过社会工程或其他技术感染受害者的设备,我认为修补 priv-esc 漏洞甚至比修补其他一些远程代码执行漏洞更重要。"

RCE 也很重要

Danny Kim 是 Virsec 的首席架构师,他在毕业于微软的操作系统安全开发团队期间曾在微软工作过,他希望安全团队关注 CVE-2021-36965 ——一个重要的 Windows WLAN 自动配置服务 RCE 漏洞——鉴于其严重程度的组合(CVSS:3.0 基础评分为 8.8)、无需权限提升 / 用户交互即可利用以及受影响的 Windows 版本范围。

WLAN 自动配置服务是 Windows 10 用来分别选择计算机将连接到的无线网络和 Windows 脚本引擎的机制的一部分。

该补丁修复了一个缺陷,该缺陷可能允许邻近网络的攻击者在系统级别在受影响的系统上运行他们的代码。

正如 Zero Day Initiative 所解释的那样,这意味着攻击者可以 " 完全接管目标——只要他们在相邻的网络上。" 这在 coffee-shop 攻击中会派上用场,因为在那里多人使用不安全的 Wi-Fi 网络。

这 " 特别令人震惊 ",Kim 说:" 想想 SolarWinds 和 PrintNightmare。"

他在一封电子邮件中说:" 最近的趋势表明,基于远程代码执行的攻击是对企业造成最大负面影响的最关键的漏洞,正如我们在 Solarwinds 和 PrintNightmare 攻击中看到的那样。"

Kim 表示,尽管漏洞利用代码的成熟度目前尚未得到证实,但该漏洞已被确认存在,为攻击者留下了漏洞。

" 这取决于位于同一网络中的攻击者,因此看到此漏洞与另一个 CVE/ 攻击结合使用以实现攻击者的最终目标也就不足为奇了。"" 远程代码执行攻击可能导致未经验证的进程在服务器工作 payload 上运行,这只会凸显对持续、确定性运行时监控的需求。如果没有这种保护,RCE 攻击可能会导致企业数据的机密性和完整性完全丧失。"

The Zero Day Initiative 也发现了这个令人担忧的问题。即使它需要接近目标,它也不需要特权或用户交互,所以 " 不要让这个 bug 的相邻方面降低严重性。"" 一定要快速测试和部署这个补丁。"

不要忘记修补 Chrome

Breen 通过电子邮件告诉 Threatpost,安全团队还应注意 Chrome 中修补并移植到微软基于 Chrome 的 Edge 的 25 个漏洞。

他说,毕竟浏览器是了解隐私、敏感信息和任何对犯罪分子有价值事物的窗口。

他强调说:" 我不能低估给浏览器打补丁并使其保持最新状态的重要性。"" 毕竟,浏览器是我们与包含各种高度敏感、有价值和私人信息的互联网和基于 web 服务进行交互的方式。无论您是在考虑您的网上银行业务还是您组织的网络应用程序收集和存储的数据,它们都可能被利用浏览器的攻击所暴露。"

相关信息

-

-

2024/01/04 16:37

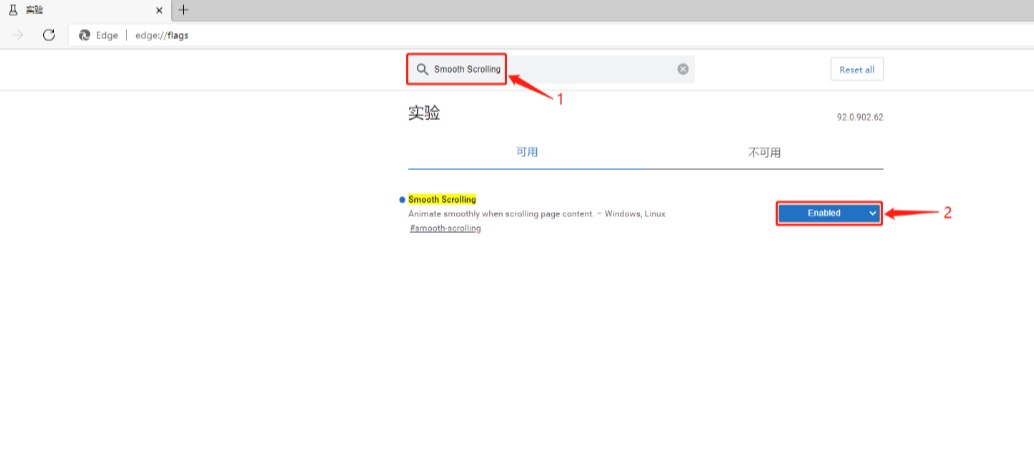

微软Edge浏览器开启浏览网页平滑滚动的方法 -

2024/01/04 16:37

微软Edge浏览器新增鼠标手势功能大幅提高使用效率 -

2024/01/04 16:37

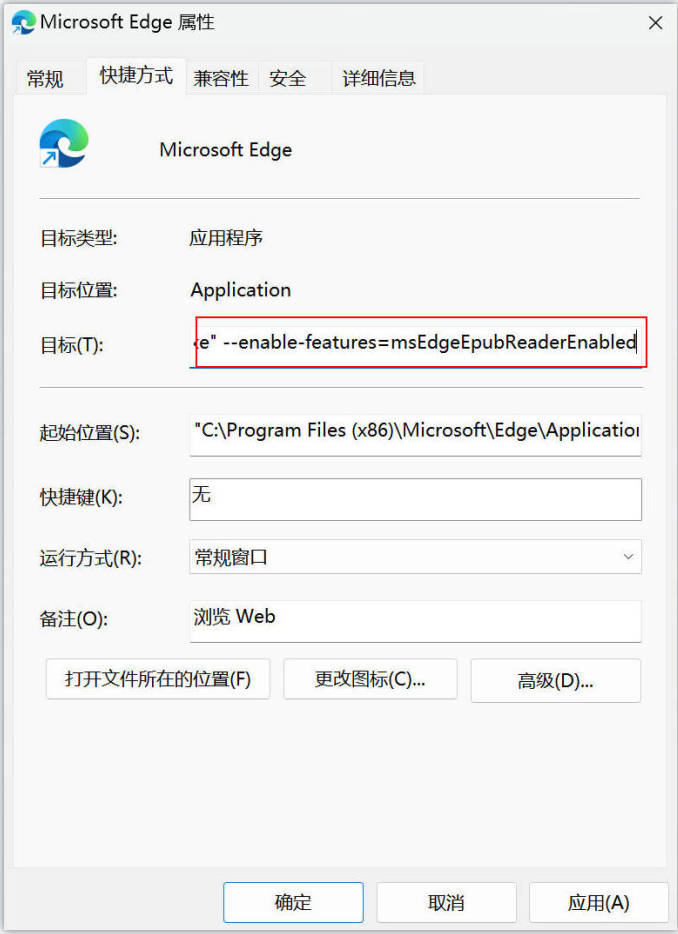

微软Edge浏览器开启EPUB电子书支持的方法

-

-

Firefox火狐浏览器第一次启动打开网页缓慢的解决方法

Firefox浏览器也叫火狐浏览器,它是目前非谷歌内核最好的浏览器了,而且浏览器开放源代码,支持各种主流平台,浏览器的性能也非常不错。可能因为没有大厂依靠,所以一直没有坐上浏览...

2024/01/04 16:34:20

-

微软Edge浏览器自动删除网页上谷歌Adsense广告

最近在使用微软Edge浏览器的时候,发现浏览器有时候会自动删除网页上的谷歌adsense广告,并在原广告位置显示已删除广告,并在详细信息里提示“Microsoft Edge删除了此广告,因...

2024/01/04 16:34:02

热门资讯

- 1 Win10 21H1/20H2推送KB5001391升级:修复大量BUG!

- 2 萝卜家园官网 萝卜家园官网登录入口

- 3 显卡排行榜天梯图2022 显卡性能天梯图2022年7月版

- 4 安装KB5001391更新补丁后电脑绿屏怎么办?

- 5 Win11 22H2正式版发布时间确定了!将在9月20日推送更新!

- 6 Win11 22H2正式版发布了吗?Win11 22H2正式版什么时候发布?

- 7 iOS16.1描述文件下载 Apple iOS 16.1 Beta(20B5045d) 描述性文件下载

- 8 微软扩展 Outlook 的邮件朗读功能:新增法语和西班牙语,通过聆听阅读邮件

- 9 微软Windows11系统用户上升至20%

- 10 第三期鸿蒙OS系统内测申请入口!(附可申请机型)

频道热点资讯

- 1 Win10 21H1/20H2推送KB5001391升级:修复大量BUG!

- 2 萝卜家园官网 萝卜家园官网登录入口

- 3 安装KB5001391更新补丁后电脑绿屏怎么办?

- 4 Win11 22H2正式版发布时间确定了!将在9月20日推送更新!

- 5 Win11 22H2正式版发布了吗?Win11 22H2正式版什么时候发布?

- 6 微软扩展 Outlook 的邮件朗读功能:新增法语和西班牙语,通过聆听阅读邮件

- 7 微软Windows11系统用户上升至20%

- 8 微软新推出的KB5001391更新补丁,将带来怎样的效果呢?

- 9 Win10 21H1/20H2/2004/1909发布更新KB5003637下载地址合集!

- 10 微软再次发布 KB5007651 更新,修复本地安全机构保护 LSA 误报问题